Основные меры защиты баз данных (БД) широко известны. Ограничение и контроль доступа, шифрование, резервное копирование — это азы, которые в том или ином виде используются практически во всех корпоративных сетях.

Однако в реальности основной защиты бывает недостаточно. Нужен более глубокий подход, причем глубина касается как расширения арсенала защитных средств, так и разнообразия в применении привычного инструментария.

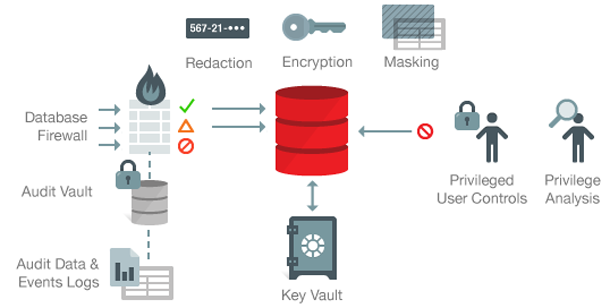

Шифрование БД, функционирующих в продуктивной среде

Шифрование можно использовать на различных уровнях. Наиболее известный вариант — криптографическая защита собственно данных, однако это не единственная сфера применения.

С помощью такого алгоритма защита информационных данных может осуществляться и на сетевом уровне: через шифрование проходит информация, передаваемая между БД и любыми другими узлами (серверами, приложениями, конкретными пользователями и т. д.).

Такой подход позволяет прикрыть ценную информацию от сканеров, сниферов и прочего опасного софта, позволяющего перехватить пакеты на лету.

Маскировка

Обфускация данных, или маскирование информации. Принципиально работает по той же схеме, что и шифрование: в случае успешного несанкционированного доступа делает сведения непригодными для использования.

Основной принцип — замена исходной информации на фиктивную (от «выглядит как настоящая, но не соответствует реальности» до «произвольный набор символов»). С программной точки зрения такой массив будет выглядеть правдоподобно, но с фактологической — бесполезен.

Такой подход применяется для тестовых виртуальных серверов и в ходе процедур по отладке.

Строгая регламентация всех изменений

Работа современной системы управления базами данных допускает возможность изменений в их структуре в реальном времени и без перезагрузки сервера. Это упрощает управление БД, но одновременно сильно повышает риск пропустить несанкционированное вмешательство.

Для систем с критически важными сведениями необходимо:

- отслеживать абсолютно все изменения;

- допускать все значимые изменения только после согласования с руководством;

- фиксировать личность сотрудника, инициировавшего изменения.

Регулярные проверки на уязвимости и аномалии

Специфика цифрового формата — возможность оперировать огромными объемами данных за считанные минуты и даже секунды. Это очень удобно, но одновременно и опасно. Злоумышленник может успеть навредить даже за очень малый срок.

В этой ситуации нужно не только отслеживать все изменения в реальном времени, но и постоянно тестировать систему на предмет чего-то нештатного, ненормального. Любые аномалии в поведении зарегистрированных пользователей, любые несанкционированные и незапланированные изменения в системе — повод для поднятия тревоги.

Подобный аудит — серьезная нагрузка на всю корпоративную сеть, но если речь идет о критически важных данных, он необходим.

Благодарю вас за информацию